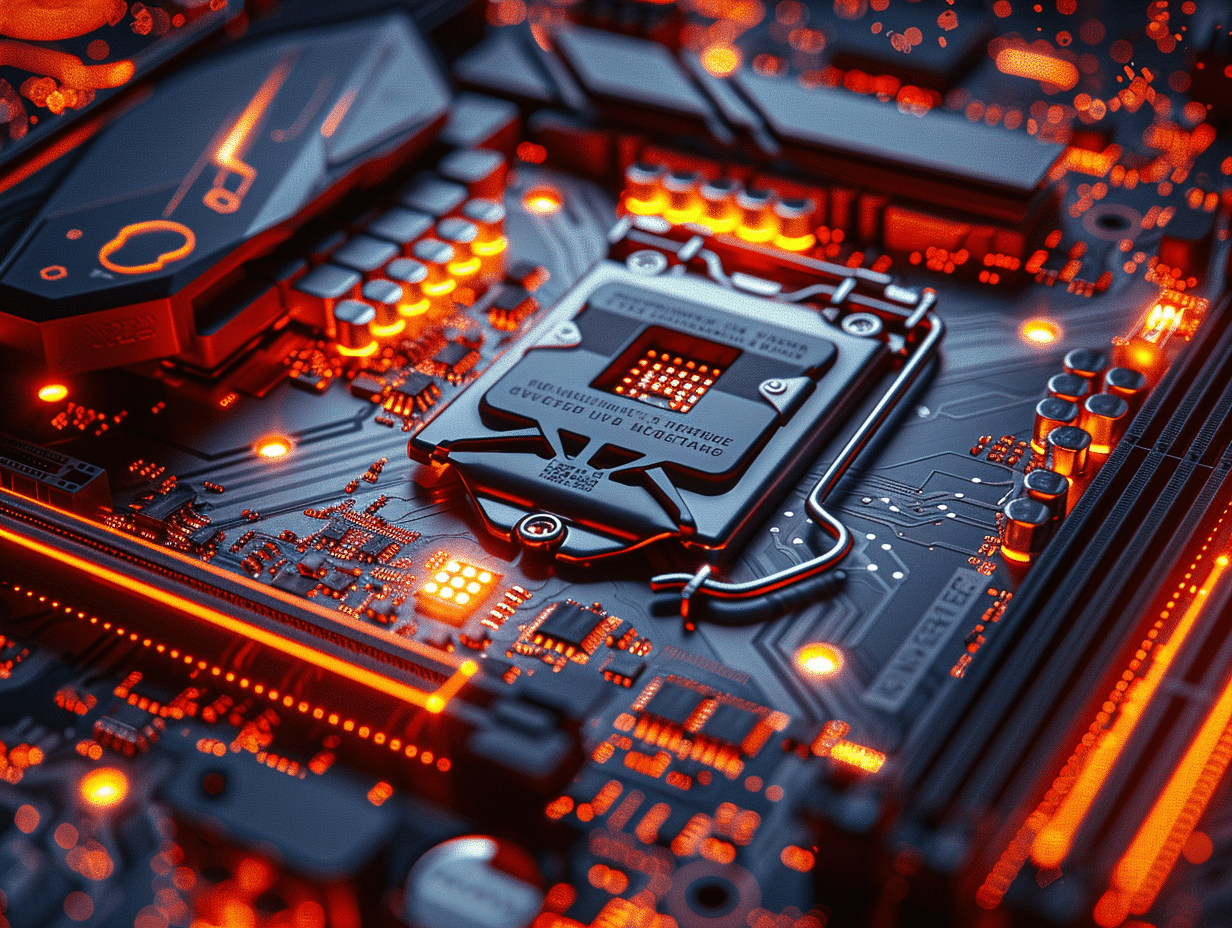

Web3 et SEO : ce qui change vraiment face au web classique

Quand les moteurs de recherche dictaient leur loi, personne n'imaginait qu'une poignée de lignes de code décentralisées viendraient bousculer l'écosystème tout entier. Le Web3…

Suivez l’évolution des technologies et des innovations dans le domaine de l’informatique. Restez informé sur les tendances et les enjeux actuels du secteur.

Retrouvez des articles sur les applications, les fonctionnalités et les tendances en matière de bureautique.

Couvre les innovations et tendances en informatique. Suivez les évolutions majeures du secteur.

Couvre les avancées technologiques et les tendances du secteur. Retrouvez des analyses et des informations sur les produits et services numériques.

La rubrique finance propose des analyses et des actualités des marchés et des économies. Suivez les évolutions et les enjeux financiers à travers des articles informatifs.

Restez informé des évolutions et des techniques pour optimiser votre présence en ligne.

Retrouvez des articles sur l’actualité de la maison, des travaux à la décoration. Suivez les tendances et conseils pour améliorer votre habitat au quotidien.

L’actualité à chaque instant

Tenez-vous au courant avec notre flux d’actualités, conçu pour vous informer !