Un message électronique peut disparaître d’un appareil sans cesser d’exister ailleurs. Un accès simultané depuis plusieurs terminaux ne garantit pas...

Microsoft Word intègre depuis plusieurs versions une fonctionnalité permettant la conversion directe d’enregistrements vocaux en texte, sans nécessiter d’outil externe....

Certains logiciels s’invitent dans nos ordinateurs sans demander la permission, puis s’installent au cœur de notre quotidien numérique. OneDrive, lui,...

La fonction PV d’Excel ne se limite pas au calcul du montant d’un emprunt ou d’un investissement ; elle permet...

La compatibilité entre suites bureautiques concurrentes réserve encore bien des surprises. Malgré des années de travail pour harmoniser les formats...

Un café qui s’échappe dans le sac, un coup de coude malheureux dans la cohue du métro, et soudain, l’écran...

Un identifiant numérique ne disparaît jamais complètement, même après sa suppression apparente. Les systèmes d’information conservent souvent des traces, fragmentées...

Aucune campagne de SMS groupés n’échappe à la réglementation sur la protection des données, même pour 100 messages. L’envoi en...

Un message gravé pour l’éternité, une bague ciselée à la perfection… mais l’aventure s’arrête net : impossible de la passer sans...

Chaque recherche d’information passe désormais par un écran interposé, même pour les démarches les plus simples. Les notifications rythment la...

Les protocoles propriétaires persistent dans certaines architectures, malgré l’omniprésence des standards ouverts. Un même service peut reposer sur des topologies...

Un bug minuscule, un déploiement raté, et c’est toute une application qui s’effondre, la scène s’est déjà jouée chez plus...

Les attaques informatiques surviennent souvent en dehors des périodes prévues pour les contrôles. Certaines entreprises, convaincues d’être à jour, reportent...

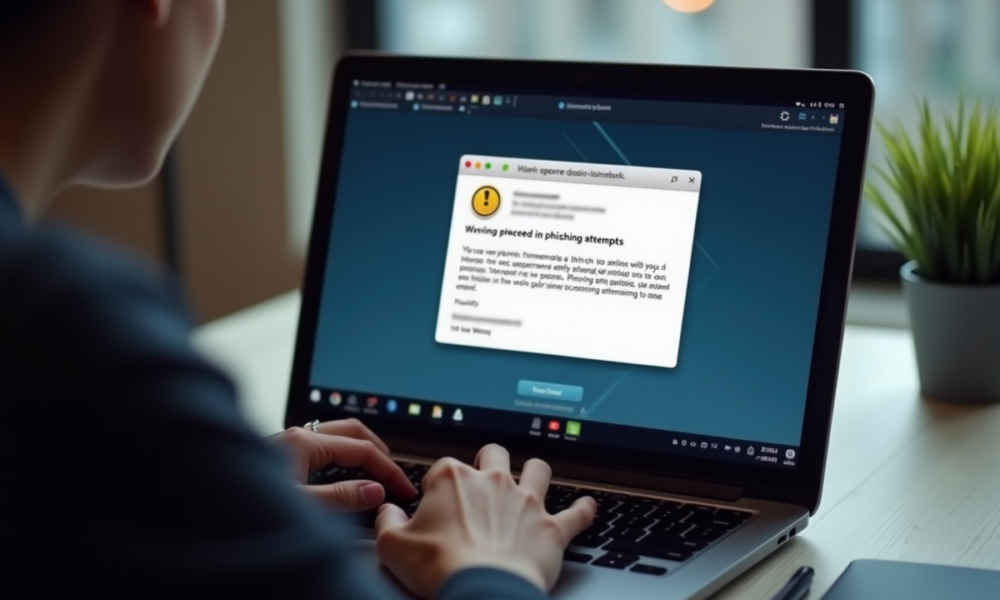

Aucun antivirus ne fait barrage à toutes les menaces qui circulent aujourd’hui. Même les logiciels les plus réputés, entretenus à...

La cyberséсurité représente aujourd’hui un enjeu majeur pour toutes les organisations. Face à la multiplication des attaques et à la...

Une fuite de données sur deux implique des identifiants compromis, même lorsque des gestionnaires de mots de passe sont utilisés....

Ignorer la diffusion du SSID ne protège pas un réseau WiFi des tentatives d’intrusion. Cette pratique, encore largement répandue, repose...

Le paiement en ligne impose généralement la saisie du cryptogramme, ce code de trois chiffres situé au dos de la...

Les performances des systèmes d’exploitation ont évolué de manière spectaculaire, et 2023 marque un tournant décisif. Alors que les utilisateurs recherchent toujours plus de rapidité et...

L’informatique quantique fait couler beaucoup d’encre, promettant des avancées sans précédent dans des domaines variés comme la cryptographie, la recherche pharmaceutique ou encore l’intelligence artificielle. Les...

La méthode Soncas est une technique de vente qui repose sur six leviers psychologiques : Sécurité, Orgueil, Nouveauté, Confort, Argent et Sympathie. Chacun de ces leviers...

Avec l’essor des services de streaming, les clés TV sont devenues des incontournables pour transformer n’importe quel téléviseur en Smart TV. Ces petits appareils, simples à...

Les entreprises cherchent sans cesse à maximiser leurs investissements publicitaires en ligne. Google Ads Editor devient un outil incontournable pour optimiser les campagnes publicitaires. Cet éditeur...

Gérer ses courriels avec efficacité est une priorité pour beaucoup. OVH Roundcube webmail, souvent utilisé pour sa simplicité et ses outils puissants, offre bien plus que...

Chaque internaute a déjà croisé la fameuse erreur 404, ce message frustrant indiquant que la page recherchée n’existe pas. Pour un site web, cette erreur peut...

Faire des achats en ligne ou consulter des informations sur Internet est devenu une habitude quotidienne pour beaucoup. De nombreux sites web malveillants cherchent à tromper...

Les escroqueries en ligne se multiplient et deviennent de plus en plus sophistiquées, rendant la vigilance essentielle pour naviguer en toute sécurité sur Internet. Le phishing,...

Pour maximiser l’impact de votre stratégie marketing, choisir les bons formats de publicité en ligne est fondamental. Avec la multitude d’options disponibles, il peut être difficile...

AliceMail Zimbra, bien plus qu’un simple service de messagerie électronique, regorge de fonctionnalités méconnues mais incroyablement utiles. Beaucoup d’utilisateurs se contentent des options de base sans...

Pour optimiser le partage de documents ou répondre à des exigences spécifiques, changer de format de fichier est souvent nécessaire. Que ce soit pour compresser un...

La révolution numérique a transformé chaque aspect de nos vies, des communications à la médecine, en passant par l’éducation et le divertissement. Cette transformation repose sur...

La gestion des courriels est fondamentale pour maintenir une communication fluide et efficace. Le webmail de l’Université de Caen offre des fonctionnalités avancées pour optimiser cette...

Recevoir un appel d’un numéro inconnu peut susciter une certaine curiosité, voire une inquiétude. Face à un écran affichant ‘Numéro privé’ ou ‘Inconnu’, nombreuses sont les...

Naviguer sur Internet peut être une expérience fluide et agréable, à condition d’utiliser un navigateur bien configuré. Mozilla Firefox, avec ses nombreuses options de personnalisation, se...

La sécurité en ligne est devenue une préoccupation majeure pour de nombreux internautes. Les risques de surveillance, de suivi publicitaire et de vol de données personnelles...

Les objets du quotidien que l’on appelle souvent gadgets envahissent nos vies, se multipliant à une vitesse vertigineuse. Leur diversité et leur utilité varient, mais ils...

Avec la montée en flèche des services de streaming, les cinéphiles ont l’embarras du choix pour trouver la plateforme qui correspond le mieux à leurs goûts....

Accéder aux matchs de Ligue 1 est devenu plus simple pour les amateurs de football grâce à l’abonnement Amazon Prime Ligue 1. Pour s’inscrire, il suffit...

Un identifiant numérique ne disparaît jamais complètement, même après sa suppression apparente. Les systèmes d’information conservent souvent des traces, fragmentées...

Une entreprise cumulant 5 étoiles sur Google multiplie par trois ses chances d’être choisie lors d’une recherche locale, selon une...

Les attaques informatiques surviennent souvent en dehors des périodes prévues pour les contrôles. Certaines entreprises, convaincues d’être à jour, reportent...

Aucune campagne de SMS groupés n’échappe à la réglementation sur la protection des données, même pour 100 messages. L’envoi en...

Un message électronique peut disparaître d’un appareil sans cesser d’exister ailleurs. Un accès simultané depuis plusieurs terminaux ne garantit pas...

Microsoft Word intègre depuis plusieurs versions une fonctionnalité permettant la conversion directe d’enregistrements vocaux en texte, sans nécessiter d’outil externe....